A empresa de cibersegurança Tempest está monitorando um malware bancário que tem como alvo as principais instituições bancárias do Brasil, como Itaú, Santander, Bradesco, Caixa e Banco do Brasil. A ameaça, segundo a equipe de Threat Intelligence, se baseia na sobreposição da tela do Internet Banking para executar transações fraudulentas enquanto o usuário acessa o site do banco.

Esta possui mecanismos de ocultação distintos e usa um aplicativo legítimo para Windows possivelmente adulterado para carregar o malware

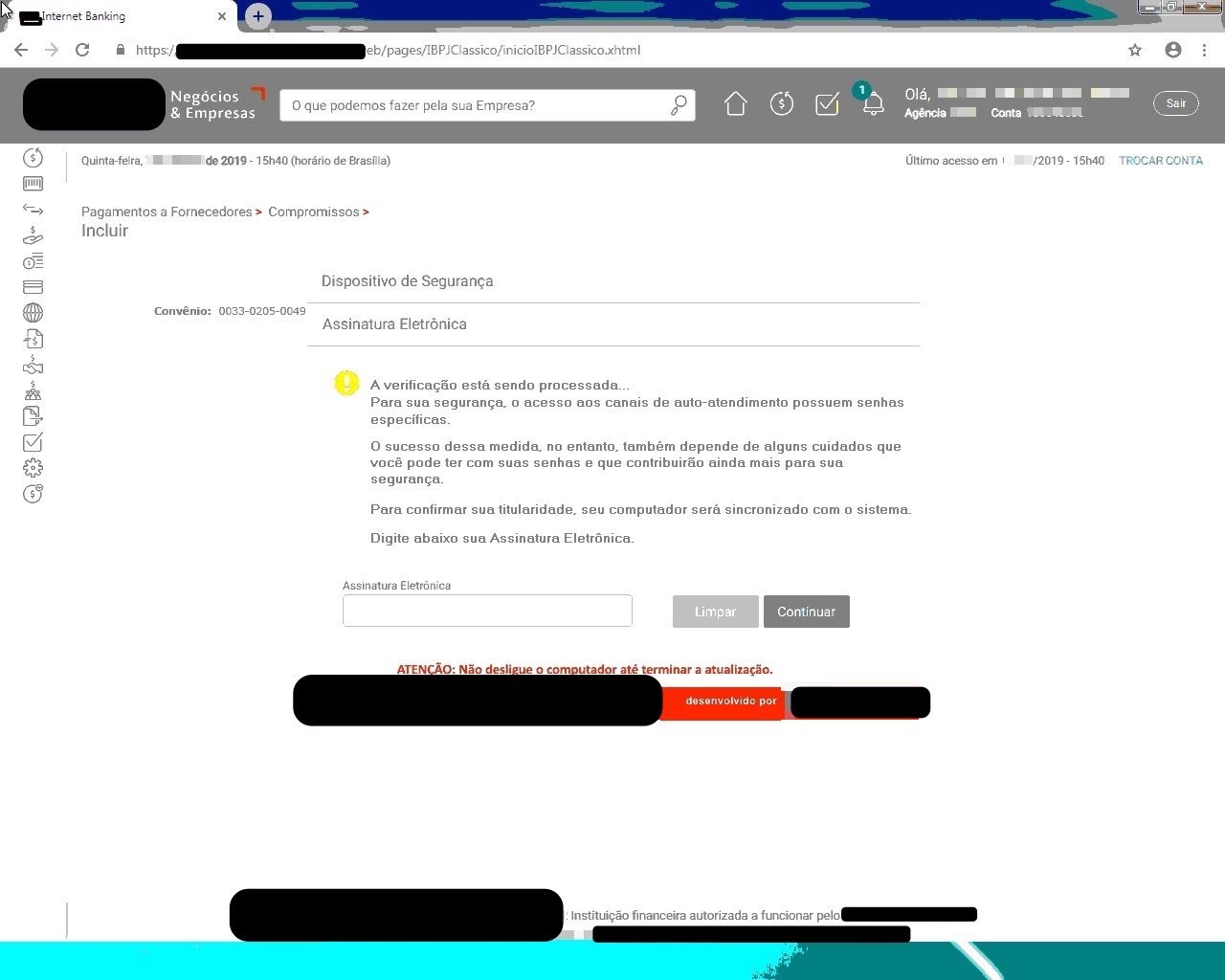

Caso o usuário de internet banking esteja infectado, assim que ele acessa o serviço do banco, o cibercriminoso envia uma tela que sobrepõe a interface original do site sob o falso pretexto de que é necessário instalar um módulo de segurança. “Nessa tela, o fraudador pode requisitar quaisquer dados necessários para a realização de uma transação fraudulenta em nome da vítima, geralmente o pagamento de boletos”, explica a Tempest.

A equipe de inteligência também correlaciona este ataque a uma campanha de phishing massiva envolvendo mais de 120 mil vítimas na virada de 2018 para 2019 — mas, diferentemente daquela campanha, esta possui mecanismos de ocultação distintos e usa um aplicativo legítimo para Windows possivelmente adulterado para carregar o malware.

Golpe

Golpe

Phishing

O golpe começa com um phishing: caso você não saiba, phishing é um dos métodos de ataque mais antigos, já que "metade do trabalho" é enganar o usuário de computador ou smartphone. Como uma "pescaria", o cibercriminoso envia um texto indicando que você ganhou algum prêmio ou dinheiro (ou está devendo algum valor) e, normalmente, um link acompanhante para você resolver a situação. A armadilha acontece quando você entra nesse link e “acredita” no que vê.

“Assim que o usuário clica no link, ele faz o download e ativa um arquivo que inicia a execução de quatro scripts em cadeia, concebidos para fragmentar o ataque e torná-lo silencioso para as ferramentas de segurança”, explica a Tempest. “O primeiro script tem origem no arquivo original, é gerado em VBScript e armazenado na pasta C:\users\public do computador da vítima. Este componente possui duas funções: a primeira é enviar uma requisição ao servidor do fraudador para que este contabilize uma nova vítima infectada – outro "contador" deste tipo foi encontrado. A segunda função desse script é executar outro VBScript a partir de um servidor na Internet controlado pelo fraudador. Entretanto, essa requisição só é respondida pelo servidor se for executada em um formato específico. Ao limitar o formato de comunicação o fraudador insere mais uma camada de ocultação à ameaça, pois sua parte server só irá se comunicar com quem fizer a solicitação no formato correto”.

Os cibercriminosos por trás do golpe também utilizam o WinGUp para ativar o malware. Foi possível comprovar pela checagem do hash dos arquivos que a versão da ferramenta que é instalada nos computadores das vítimas é diferente dos releases oficiais, o que pode ser uma evidência de que o WinGup foi adulterado ao fazer parte da ameaça. Com a ameaça ativada, o fraudador receberá uma notificação assim que a vítima acessar seu Internet Banking.

Somente um dos arquivos da ameaça era apontado como malicioso por uma dentre as 69 engines do Virus Total

Os pesquisadores da Tempest ainda tiveram acesso ao painel usado para contabilizar dados de vítimas e operadores. De acordo com a equipe, há um contador de downloads, além do contador de infectados mencionado anteriormente e estas interfaces também informam a data e hora da execução de comandos, o servidor de comando e controle usado em cada operação, o endereço IP do fraudador que operou o RAT, o nome do computador do operador, o endereço IP da vítima criptografado e a instituição financeira afetada.

Vale notar que, até o momento, somente um dos arquivos da ameaça era apontado como malicioso por uma dentre as 69 engines do Virus Total e o painel contabilizava 2,8 mil vítimas que são correntistas de nove instituições financeiras.

Além de contar com uma boa ferramenta de segurança para auxilio na rotina, é importante entender como funcionam os phishing para não cair em golpes. Acompanhe esta matéria para mais detalhes sobre isso.

Fontes

Categorias