Se você acha que todo tipo de reciclagem é algo benéfico para a humanidade, então o relatório de ameaças do McAfee Labs referente ao terceiro trimestre de 2015 vai fazer você rever os seus conceitos. Durante o período, a empresa observou exemplos de ameaças antigas remodeladas com engenharia social, novos malwares sem arquivo substituindo os “clássicos” rootkits, abusos de erros de programação de aplicativos móveis e a exploração do desconhecimento do público.

Agora, o McAfee Labs divulgou uma atualização isolada para o mês de novembro, complementando a avaliação trimestral com exemplos de práticas que podem aumentar o risco das informações dos usuários de serviços diversos. Entre os assuntos abordados, o documento dá atenção especial a três assuntos de grande importância para quem deseja estar por dentro das ameaças mais recentes:

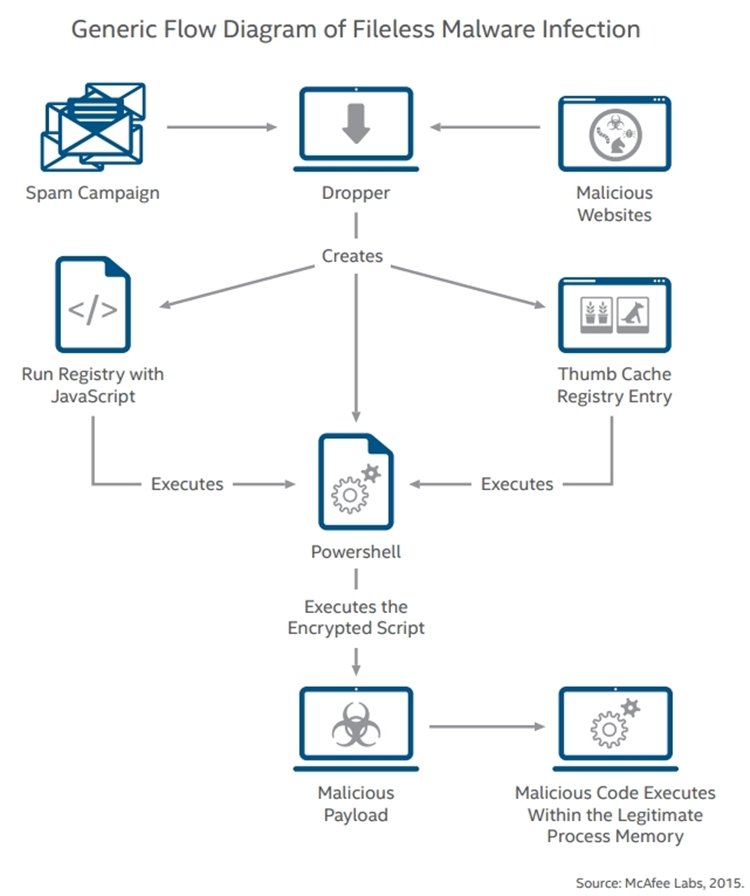

- O surgimento de uma nova espécie de malware sem arquivos, capaz de evitar a detecção ao se esconder em meio aos registros do Windows e apagar todos os rastros da sua infecção do sistema de arquivos;

- As formas como práticas inadequadas de programação, entre as quais está a omissão em seguir orientações dos provedores de serviços de back-end, podem levar à exposição de dados de usuários na nuvem;

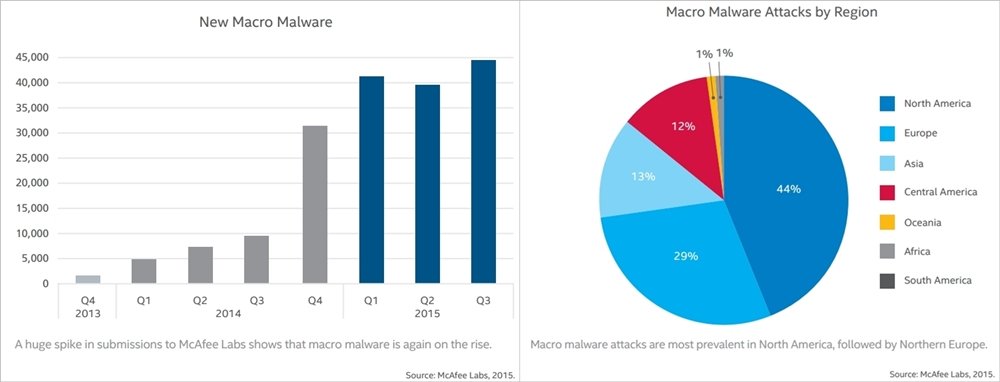

- O retorno dos macromalwares, que ressurgem primariamente por meio de sofisticadas campanhas de spam e de macros inteligentes que permanecem ocultos mesmo depois de terem baixado suas cargas nocivas.

O risco dos criminosos perfeitos

De acordo com o McAfee Labs, os criadores de malwares têm explorado novas técnicas de evasão por meio da utilização das regiões mais profundas do sistema. Além disso, os desenvolvedores mal-intencionados também passaram a usar recursos como o polimorfismo, a implantação de “programas-vigia” e a revogação de permissões, entre outros, para elevar o nível de seus ataques.

Recentemente, os criadores de malwares desenvolveram seus softwares maliciosos de forma que eles possam usar recursos como a Instrumentação de Gerenciamento do Windows e o PowerShell para executar suas tarefas sem salvar qualquer arquivo no disco do alvo. Embora a prática esteja ganhando destaque agora, isso não significa que ela é algo novo.

No passado, as infecções costumavam depositar um pequeno código binário em algum lugar do disco, mas as novas técnicas de evasão usadas por malwares como Kovter, Powerlike e XswKit conseguem não deixar qualquer rastro nos HDs. Dessa forma, as novas ameaças dificultam consideravelmente o processo de detecção, que normalmente depende da busca por arquivos estáticos.

Falta de atenção

A empresa também destaca que, ao focarem seu processo de desenvolvimento primariamente em recursos que podem ser notados pelos usuários, os programadores de apps costumam depender de fornecedores de serviços de back-end para gerenciar as informações que vão para a nuvem. Ainda que a maioria dessas empresas ofereça recursos de segurança para proteger tais dados, a implementação dessas funções frequentemente é feita de maneira precária.

Junto a dois pesquisadores, o McAfee Labs investigou três grandes fornecedores de serviços de back-end e, ao escanear cerca de 2 milhões de aplicativos atendidos por eles, descobriu nada menos do que 56 milhões de conjuntos de dados desprotegidos. As informações delicadas encontradas incluíam nomes completos, emails, senhas, fotos, transações financeiras e até mesmo registros de saúde, que poderiam ser usados para uma infinidade de práticas ilegais.

A empresa também reverteu a situação ao usar das práticas inapropriadas de programação de back-end dos próprios invasores. Analisando quase 300 mil aplicativos repletos de malwares, o McAfee Labs encontrou 16 com códigos vulneráveis. Entre eles, a companhia escolheu dois Trojans voltados para transações bancárias – chamados “Android/OpFake” e “Android/Marry” – e descobriu as formas como eles agiam para roubar dados e dinheiro dos usuários.

O retorno dos macromalwares

Na década de 1990, macromalwares famosos como Melissa e WM.Concept tiveram um sucesso considerável antes que os desenvolvedores de softwares – especialmente a Microsoft – adotassem medidas que abalaram sua eficiência. Agora, no entanto, os criadores desse tipo de programa malicioso encontraram formas de superar essas dificuldades.

Enquanto os usuários domésticos permanecem relativamente seguros por conta do simples fato de não terem motivos para utilizar macros, as grandes empresas acabam se tornando vulneráveis ao usá-los como programas fáceis de fazer para executar tarefas repetitivas. Pensando nisso, os desenvolvedores de macromalwares passaram a adotar técnicas comuns de engenharia social para atacar os empreendedores desavisados.

Os novos macromalwares entram nas redes corporativas ao usar campanhas sofisticadas de spam, que manipulam informações obtidas por meio de engenharia social para ganhar a aparência de mensagens legítimas. Depois de enganarem um dos usuários das empresas-alvo, esses softwares maliciosos se instalam, fazem o download de suas cargas nocivas e apagam seus rastros para permanecerem ocultos pelo maior tempo possível.

Cuidado e inovação

Segundo Vincent Weafer, vice-presidente do McAfee Labs da Intel Security, o período analisado serviu para, no mínimo, lembrar que as empresas de segurança devem inovar para permanecer um passo à frente em termos de tecnologia de ameaças. Mais do que isso, as companhias precisam tomar o cuidado de nunca negligenciar práticas recomendadas de programação segura e de educar os usuários para combater as táticas maliciosas, como o spearphishing.

Nesse sentido, o McAfee Labs ressalta que, em testes recentes envolvendo terceiros, os produtos de segurança corporativa da empresa atingiram sua melhor performance e conseguiram pontuações perfeitas de proteção. De acordo com a companhia, esses resultados foram proporcionados por melhorias contínuas McAfee GTI e otimizações de desempenho de arquivos DAT.

A empresa onde você trabalha costuma orientar seus funcionários sobre riscos de segurança? Comente no Fórum do TecMundo

Fontes